Date

18.03.2024

Le cloud public apporte de la flexibilité et une bonne évolutivité, mais il génère aussi de nouveaux risques de sécurité, dus à un stockage des données différent et à de nouveaux vecteurs d’attaque. Découvrez ici comment Bedag, en collaboration avec l’OIO, garantit malgré tout la sécurité.

Tendance irrépressible alimentée par les grandes entreprises de la tech, le transfert des données des entreprises sur le cloud public offre des avantages en termes de flexibilité et d’évolutivité. Microsoft 365, plateforme leader de la collaboration basée sur le cloud, est au cœur de la transformation du poste de travail. Mais le choix du cloud public génère aussi de nouveaux risques de sécurité liés à la modification du stockage des données et à de nouveaux vecteurs d’attaque. Outre les défis spécifiques découlant d’une intégration au cloud, l’entreprise doit également engager une réflexion globale sur sa cyberrésilience. Dispose-t-elle de l’infrastructure nécessaire et de la capacité à identifier à temps les cyberincidents ou les violations des données, et à y faire face rapidement et correctement? Comment les consignes du service conformité sont-elles mises en œuvre? Comment réagit-elle au progrès technologique et en particulier aux concepts tels que le Zero Trust?

Pour répondre à ces questions et tenir compte du besoin accru de protection, il faut élargir la protection de base. Les technologies telles que la Endpoint Detection and Response (EDR) ou la Data Loss Prevention (DLP) jouent là un rôle décisif. Elles apportent des couches de protection supplémentaires, dont l’objectif principal est de faire face rapidement aux nouvelles menaces et problématiques de sécurité.

Endpoint Detection and Response (EDR)

Les systèmes EDR offrent une surveillance et une analyse avancées des terminaux (ordinateurs portables, ordinateurs de bureau et appareils mobiles). Contrairement aux logiciels antivirus traditionnels, qui se concentrent principalement sur la reconnaissance et la mise en quarantaine des logiciels malveillants connus, les plateformes EDR permettent une surveillance continue et collectent des informations détaillées sur les incidents de sécurité. Les équipes de sécurité peuvent ainsi réagir à des menaces complexes qui, à défaut, pourraient passer inaperçues.

Les différentes solutions EDR peuvent varier dans leur architecture et l’étendue de leurs fonctions, mais elles ont toutefois des caractéristiques communes, notamment la possibilité d’analyser les risques détectés à l’aide de différents outils (p. ex. terminal distant, scripts d’analyse, Threat Intelligence, etc.) ou d’intervenir pour bloquer un agresseur (p. ex. isolement des terminaux, etc.). L’automatisation de certaines parties des processus à suivre en cas d’incident permet d’identifier rapidement les attaques sur les terminaux et de stopper leur propagation.

Data Loss Prevention (DLP)

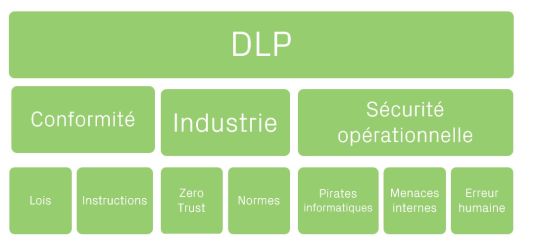

La Data Loss Prevention (DLP) couvre différentes mesures techniques servant à détecter et empêcher les fuites de données. Ce type de solution repose presque toujours sur un inventaire le plus exhaustif possible des données de l’entreprise et surtout sur leur classification. Chaque nouveau fichier doit obligatoirement être classé et ne peut être sauvegardé qu’en respectant le niveau de protection correspondant (interne, confidentiel, etc.). Il est ainsi possible de contrôler les flux de données et de s’assurer que celles-ci ne quittent pas les canaux et les supports de stockage souhaités de l’entreprise, conformément aux dispositions réglementaires. Les données les plus sensibles peuvent également être assorties de fonctions de protection, p. ex. des cryptages. Sans la clé cryptographique adaptée, les données exfiltrées par des cybercriminels, intentionnellement par des collaborateurs (menace interne) ou tout simplement suite à une erreur humaine, n’ont alors quasiment plus aucune valeur.

Les technologies comme l’EDR et la DLP ne fonctionnent pas toutes seules: elles doivent être intégrées aux processus correspondants, configurées, entretenues et exploitées. L’exploitation des solutions ainsi que la surveillance des incidents détectés nécessitent un personnel qualifié et formé. Pour mettre en œuvre avec succès l’EDR et la DLP, il est indispensable que l’humain, la technologie et les processus travaillent en synergie.

Pour protéger son infrastructure ainsi que les environnements des clients, Bedag mise sur les solutions EDR et DLP de Microsoft. Ces solutions de sécurité parfaitement intégrées à M365 permettent notamment de garantir la sécurité et la conformité aux principes de protection des données de l’exploitation sur le cloud public de Microsoft.