Datum

18.03.2024

Die Public Cloud bringt Flexibilität und gute Skalierbarkeit. Dabei entstehen neue Sicherheitsrisiken, bedingt durch die veränderte Datenhaltung und neue Angriffsvektoren. Aber die Bedag sorgt zusammen mit dem KAIO dennoch für Sicherheit.

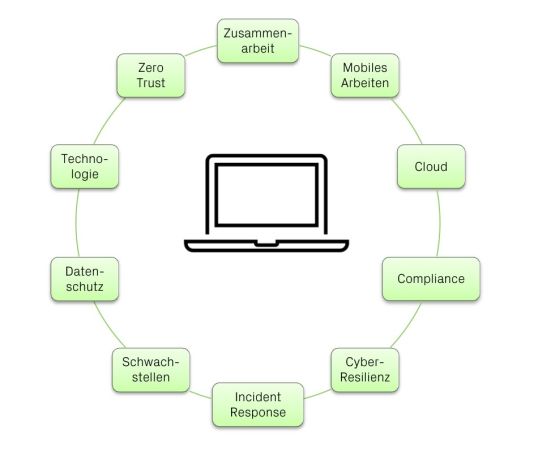

Die Verlagerung von Unternehmensdaten in die Public Cloud ist ein von den grossen Techanbietern getriebener unaufhaltsamer Trend, der Vorteile in Bezug auf Flexibilität und Skalierbarkeit bietet. Im Fokus der Transformation des Arbeitsplatzes steht Microsoft 365, die führende Plattform für cloudbasierte Zusammenarbeit. Mit dem Gang in die Public Cloud entstehen aber auch neue Sicherheitsrisiken, welche mit der veränderten Datenhaltung und neuen Angriffsvektoren einhergehen. Nebst den spezifischen Herausforderungen, welche sich durch eine Cloud-Integration ergeben, muss sich eine Organisation darum auch generelle Gedanken zur eigenen Cyber-Resilienz machen. Besitzt sie die notwendige Infrastruktur und auch die Fähigkeit, um Cyber-Vorfälle oder Datenschutzverletzungen rechtzeitig zu erkennen und rasch und richtig darauf zu reagieren? Mit welchen Mitteln werden Vorgaben aus der Compliance umgesetzt? Wie reagiert sie auf den technologischen Fortschritt und insbesondere Konzepte wie Zero-Trust?

Um solche Fragen zu beantworten und dem gestiegenen Schutzbedarf Rechnung zu tragen, muss der Grundschutz erweitert werden. Eine entscheidende Rolle spielen dabei Technologien wie Endpoint Detection and Response (EDR) und Data Loss Prevention (DLP). Diese bieten zusätzliche Schutzschichten, die spezifisch darauf ausgerichtet sind, den neuen Sicherheitsbedrohungen und Herausforderungen rasch zu begegnen.

Endpoint Detection and Response (EDR)

EDR-Systeme bieten eine fortschrittliche Überwachung und Analyse von Endgeräten (wie Laptops, Desktops und Mobilgeräte). Im Gegensatz zu traditioneller Antivirus-Software, die sich hauptsächlich auf die Erkennung und Quarantäne bekannter Malware konzentriert, ermöglichen EDR-Plattformen eine kontinuierliche Überwachung und sammeln detaillierte Informationen über sicherheitsrelevante Ereignisse. Dies ermöglicht es Sicherheitsteams, auf komplexe Bedrohungen, die sonst unbemerkt bleiben könnten, zu reagieren.

Von der Architektur und dem Funktionsumfang her mögen sich die einzelnen EDR-Lösungen je nach Hersteller unterscheiden, dennoch lassen sich gemeinsame Merkmale ausmachen. Hierzu gehört insbesondere die Möglichkeit, detektierte Risiken mit verschiedenen Bordmitteln zu analysieren (z. B. Remote-Terminal, Analyse-Skripte, Threat Intelligence usw.) oder Interventionsschritte zur Eindämmung eines Angreifers einzuleiten (z. B. Isolation von Endgeräten usw.). Dank der Automatisierung von Teilen des Incident-Prozesses können Angriffe auf Endgeräte frühzeitig erkannt und ihre Ausbreitung gestoppt werden.

Data Loss Prevention (DLP)

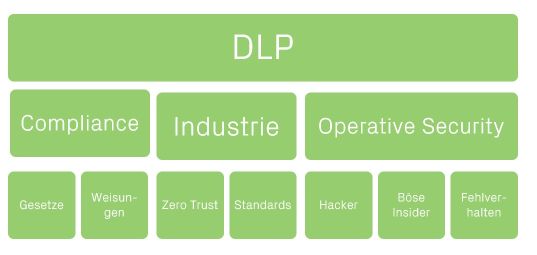

Unter dem Begriff der Data Loss Prevention (DLP) werden verschiedene technische Massnahmen zusammengefasst, welche der Detektion und Verhinderung von Datenabflüssen dienen. Grundlage einer solchen Lösung bilden fast immer eine möglichst komplette Inventarisierung und vor allem Klassifizierung der Unternehmensdaten. Jede neu angelegte Datei muss danach zwingend klassifiziert werden und eine Speicherung ist nur entsprechend der Schutzstufe (intern, vertraulich usw.) möglich. Auf dieser Basis lassen sich die Datenflüsse steuern und es wird dafür gesorgt, dass die Daten die gewünschten Kanäle und Ablageorte des Unternehmens, entsprechend den regulatorischen Vorgaben, nicht verlassen. Zusätzlich können mit besonders schützenswerten Daten Schutzfunktionen wie z. B. Verschlüsselungen verbunden werden. Ohne den passenden kryptografischen Schlüssel sind dann trotz allem von Cyberkriminellen, absichtlich von Mitarbeitenden (böse Insider) oder auch einfach durch menschliches Fehlverhalten exfiltrierte Daten quasi wertlos.

Technologien wie EDR und DLP sind keine «Selbstläufer», sondern müssen in die entsprechenden Prozesse eingebunden, konfiguriert, gewartet und betrieben werden. Der Betrieb der Lösungen sowie die Überwachung der detektierten Ereignisse benötigt geschultes Fachpersonal. Für eine erfolgreiche Implementierung von EDR und DLP ist also das Zusammenspiel von Menschen, Technologie und Prozessen unabdingbar.

Für den Schutz ihrer Infrastruktur sowie der Kunden-Umgebungen setzt die Bedag auf EDR- und auch DLP-Lösungen der Firma Microsoft. Nicht zuletzt dank dieser in M365 eng integrierten Sicherheitslösungen kann ein sicherer und datenschutzkonformer Betrieb in der Microsoft-Public-Cloud gewährleistet werden.