Date

24.11.2021

Découvrez ici ce qui nous attend dans le domaine de la sécurité de l’information, en termes de nouveautés et de changements technologiques, économiques, politiques, mais aussi de la part des pirates, et quelles exigences en découlent.

Peu de domaines sont soumis à des changements aussi rapides que les technologies de l'information et leur utilisation est désormais devenue incontournable dans l’administration, l’économie et la société. Les exigences sont donc très élevées en matière de disponibilité, de sécurité et de performance des processus soutenus par les outils informatiques, mais aussi en matière de contrôle permanent et d'adaptation aux nouvelles technologies, formes d’utilisation et menaces.

1. Nouveautés et changements technologiques

Les changements technologiques font progresser l'informatique. Ils entraînent le remplacement permanent d’outils éprouvés mais « vieillissants » par de nouvelles technologies dont les effets ne sont souvent pas encore entièrement connus et qui n’ont pas vraiment fait leurs preuves sur le marché. Dans ce contexte, les changements technologiques suivants sont particulièrement importants :

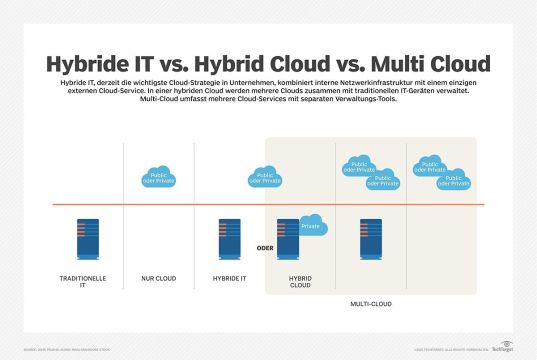

- Prévalence de la fourniture de services dans des environnements TIC fortement standardisés et distribués (nuage privé, public et hybride) et réduction des infrastructures « sur site ».

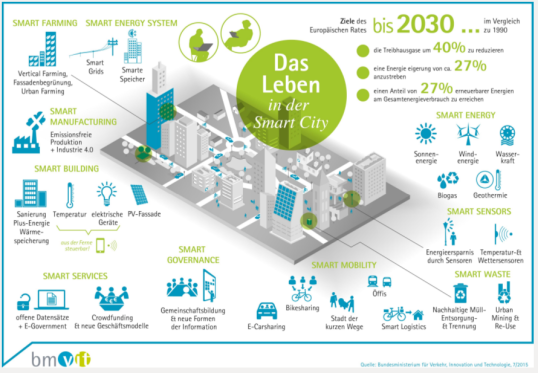

- Mise en réseau renforcée, y compris des environnements physiques « intelligents » (industrie 4.0, « Internet des objets », capteurs, transport / mobilité, technique du bâtiment, technique médicale, infrastructures d’approvisionnement, etc.)

- Utilisation accrue de systèmes auto-apprenants basés sur des règles et de sous-domaines de l’intelligence artificielle dans l’informatique ainsi que dans les systèmes physiques contrôlés et surveillés informatiquement (« appareils intelligents », véhicules, gestion du trafic, etc.)

- Progrès considérables dans l’informatique quantique (puissance de calcul accrue), mais aussi dans le chiffrement quantique et les algorithmes de chiffrement et de signature à l’épreuve des quanta

- Le secteur de l'informatique se consolide de plus en plus :

Le secteur de l'informatique se consolide

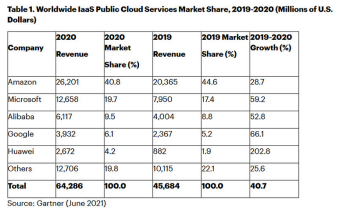

- Les « hyperscalers » du nuage et les principaux fournisseurs mondiaux de centres de calcul (Google, Apple, Amazon, Microsoft, Alibaba, etc.) continueront à renforcer leur domination et à préfinancer et à financer de manière croisée les offres correspondantes.

- Les infrastructures de réseau sont également de plus en plus souvent mises à disposition et exploitées par de grands quasi-monopoles (Cisco, Huawei).

- La gestion et l’analyse de très grandes quantités de données non structurées, ou partiellement, sont également dominées par quelques grands prestataires (SAP, Oracle, SAS, IBM, mais aussi Palantir, Google, Facebook, Amazon, Alibaba,...).

- Les tâches spéciales de l’exploitation informatique telles que la surveillance et la protection contre les attaques, les erreurs de configuration, etc. sont de plus en plus souvent déléguées à des prestataires externes (p. ex. « fournisseurs de services de sécurité gérés », y compris l’intégration de moyens informatiques exploités sur place et d’environnements TIC externalisés dans le nuage) en raison de leur grande complexité et du manque de compétences internes abordables.

2. Changements économiques et sociétaux

L’informatique n’est pas une fin en soi. Elle ne déploie ses effets, positifs ou négatifs, qu’en tant que support et facilitateur de processus créant une valeur ajoutée correspondante au niveau de l’économie, de l’État et de la vie privée. On peut s’attendre à une série de changements significatifs :

- De forts conflits économiques et politiques entre les États-Unis et la Chine (en partie aussi la Russie) concernant le leadership technologique et les risques liés à l’utilisation d’« autres » technologies / fournisseurs dans les infrastructures critiques (armée, administration, approvisionnement, etc.) entraînent des distorsions du marché, voire des entraves au commerce, ainsi que des embargos, y compris pour les pays tiers.

- Il en résulte une dépendance irréversible et totale de l’administration, de l’économie et de la société vis-à-vis de la disponibilité, de la sécurité et de la performance permanentes de l’infrastructure informatique et de communication (devenue entre-temps « invisible »).

- La multiplication des incidents de sécurité (en partie due au renforcement des obligations de notification) génère une pression politique, juridique et publique en faveur de la transparence et d’une « plus grande sécurité » sur les fournisseurs et les exploitants - mais il n’est pas certain que les utilisateurs soient prêts à accepter des coûts d’exploitation plus élevés et des pertes de confort.

3. Changements au niveau des pirates

Les pirates eux aussi sont soumis à ces changements et doivent s’adapter en conséquence pour protéger leurs propres modèles d’exploitation et d’opération, qu’il s’agisse d’attaques à but lucratif par des criminels ou de la collecte ou de la falsification de renseignements à des fins politiques ou économiques.

- On constate une forte professionnalisation au niveau technique et organisationnel : les pirates informatiques classiques en tant qu’auteurs isolés cherchent à se protéger en intégrant des organisations criminelles ou des services de renseignement, ou sont arrêtés et condamnés (sauf motivations très individuelles telles qu’une vengeance par des auteurs internes, des ex-collaborateurs, des conflits privés, des « loups solitaires » motivés par la religion / la philosophie, etc.)

- Les frontières entre les organisations criminelles et les institutions / services étatiques (Russie, Chine, Iran, Corée du Nord, etc., mais aussi en partie les États-Unis et l’Inde) s’estompent en raison d’intérêts communs (par ex. sur des failles encore inconnues, la possibilité de nier de manière plausible la qualité d’auteur / de complice, etc.)

- On assiste à une augmentation sensible des cyberattaques motivées par des considérations idéologiques / politiques (mouvement de contestation de la mondialisation, thèmes environnementaux, production éthiquement douteuse, sources de matières premières, etc.)

- Les pirates sont en mesure d’engager des ressources considérables (recherche et développement, achat de failles, corruption, etc.) par le biais d’un financement propre (vente de données, chantage, extorsion de fonds, etc.), d’une mise en commun des ressources suite à des coopérations temporaires et d’un financement officiel et parfois officieux de l’État.

- Les pirates adaptent et utilisent rapidement et avec agilité les nouvelles technologies (dialogue assisté par IA lors d’attaques, etc.) et les voies d’attaque (attaques sur la fabrication de composants matériels ainsi que sur la production proprement dite du système, la distribution, la diffusion de mises à jour, etc.) - souvent plus promptement que la partie adverse, qui est en outre tenue de respecter le droit et la loi, les procédures définies et les budgets.

- Le thème « cyber » est intégré dans les canons militaires en tant que complément à la guerre cinétique avec des capacités de « guerre douce » au niveau infraguerrier. Il est utilisé par les blocs de pouvoir de manière défensive ou offensive (voir Manuel de Tal-linn 2.0). Dans ce contexte, même des États relativement petits peuvent devenir des acteurs importants, indépendamment de leur puissance économique ou de leur force de frappe militaire traditionnelle (Inde, Corée, etc.).

4. Quelles sont les exigences qui en découlent ?

Un besoin d’action non négligeable résulte de tous ces changements pour tous les acteurs impliqués et concernés. De manière générale, les champs d’action suivants apparaissent :

- Cadre juridique et politique adapté pour l’utilisation de l’informatique, la validité des moyens de preuve (sécurité juridique, protection des données, politiques d’intervention claires pour la police, les poursuites pénales, l’armée, les services de renseignement), etc.

- Souveraineté en matière d’approvisionnement dans les limites de ce qui est techniquement et économiquement réalisable

- Coopération renforcée malgré des intérêts économiques / politiques divergents

- Meilleure protection des infrastructures critiques (voir notamment le rapport annuel CFF 2020 de mai 2021)

- Renforcement de l’adaptation des informations aux destinataires et de la sensibilisation des personnes concernées

Exigences pour Bedag

Pour Bedag, en tant que fournisseur central de prestations informatiques pour le canton de Berne, mais aussi pour d’autres clients ayant des exigences et des attentes élevées en matière de sécurité et de disponibilité, divers défis se posent également :

- Leadership technique et disponibilité des renseignements dans les domaines de la sécurité de l’information, de la protection des données et de la gestion des risques

- Réaction rapide et appropriée aux cas suspects et aux situations / cas « peu clairs »

- Haut degré d’automatisation (avec utilisation de l’IA le cas échéant) dans le cadre de la surveillance et de la réaction (seule une IA peut combattre une IA)

- Capacité à poursuivre l’exploitation de manière appropriée malgré d’éventuelles tentatives d’attaque en cours (résilience de l’approvisionnement)

- Faculté de faire appel immédiatement à des spécialistes externes (« réponse aux incidents », etc.) par le biais de « service retainers » appropriés

- Développement du savoir-faire pour l’intégration sûre des exigences IdO / industrie 4.0 (« smart city », etc.) des clients

Exigences pour les clients

Les clients de Bedag ont également une responsabilité non négligeable en ce qui concerne la gestion adéquate de ces changements, notamment :

- un devoir de collaboration considérable pour la définition et l’exploitation du dispositif de protection requis et les adaptations nécessaires,

- un degré élevé de discipline et de responsabilité personnelle en ce qui concerne le comportement des collaborateurs et l’« exemplarité » de la bonne attitude, ainsi que

- la définition et le maintien de plans d’exploitation d’urgence appropriés en cas de défaillance des prestations informatiques centrales (résilience du service).

5. Remarques finales

Ce changement est imminent ou déjà en cours. Aucun des acteurs concernés ne peut et ne doit se soustraire aux conséquences correspondantes : le changement est inévitable. Il est toutefois clair que seul un regroupement intelligent des forces, du savoir-faire, de la capacité d’investissement et des compétences opérationnelles peut conduire au succès à long terme face à des pirates aussi divers et puissants. Bedag est bien équipée à cet égard et reste prête à apporter son soutien, en agissant de manière proactive et organisée si nécessaire.

Hannes P. Lubich, membre du Conseil d’administration de Bedag Informatique SA,

professeur émérite d’informatique et conseiller d’entreprise indépendant.

2021-11-24 10:15:07