Datum

24.11.2021

Lesen Sie hier, was uns künftig in der Informationssicherheit an Neuerungen und Veränderungen in Technologie, Wirtschaft, Politik, aber auch seitens der Angreifer erwartet und welche Anforderungen daraus entstehen.

Kaum ein Themengebiet ist so rascher Veränderung unterworfen wie die Informationstechnologie und deren inzwischen kaum verzichtbare Anwendung in der Verwaltung, Wirtschaft und Gesellschaft. Entsprechend hoch sind die Anforderungen an die Verfügbarkeit, Sicherheit und Leistungsfähigkeit der durch Informatikmittel unterstützten Prozesse, aber auch an die permanente Überprüfung und Anpassung an neue Technologien, Einsatzformen und Bedrohungen.

1. Technologische Neuerungen und Veränderungen

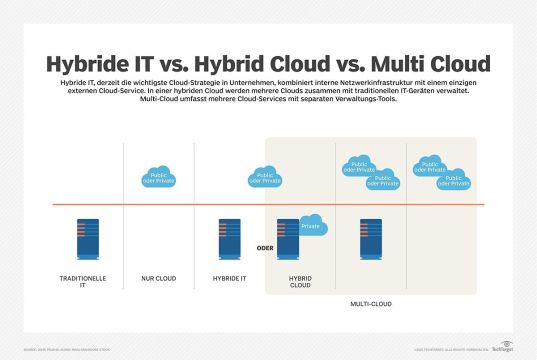

Technologische Veränderungen treiben die Informatik voran und führen zur laufenden Ablösung von durchaus bewährten, aber «in die Jahre gekommenen» Informatikmitteln durch neue, im Markt und ihn ihren Auswirkungen jedoch oft noch nicht vollständig bekannte und erprobte Technologien. In diesem Umfeld sind derzeit die folgenden technologischen Veränderungen besonders prominent:- Prävalenz der Service-Erbringung in stark standardisierten, verteilten ICT-Umgebungen (private, öffentliche und hybride Cloud) und Reduktion der «on premise» Infrastrukturen

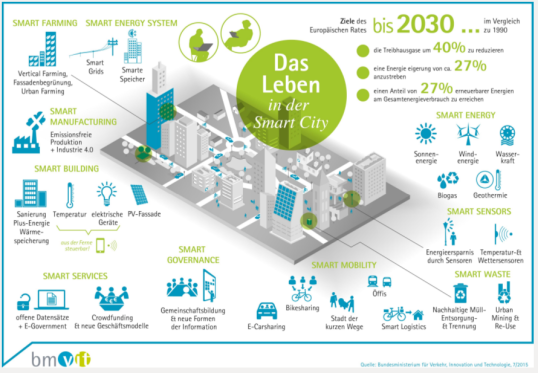

- Stärkere Vernetzung inklusive «smarter» physischer Umgebungen (Industrie 4.0, «In-ternet der Dinge», Sensorik, Verkehr / Mobilität, Gebäudetechnik, Medizinaltechnik, Versorgungsinfrastrukturen usw.)

- Verstärkter Einsatz selbstlernender regelbasierter Systeme und von Teilbereichen der künstlichen Intelligenz in der IT sowie in den von der IT gesteuerten und überwachten physischen Systemen («intelligent appliances», Fahrzeuge, Verkehrssteuerung usw.)

- Erhebliche Fortschritte bei Quantum Computing (höhere Rechenleistung), aber auch bei Quanten-Chiffrierung und quantensicheren Chiffrierungs- und Signaturalgorithmen

- Es kommt zu einer weiter fortschreitenden Konsolidierung der Informatik-Branche:

Konsolidierung der Informatik-Branche

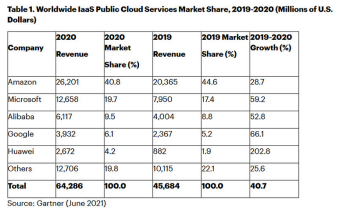

- Die Cloud «Hyperscaler» und die weltweit führenden Rechenzentrumsanbieter (Google, Apple, Amazon, Microsoft, Alibaba usw.) werden ihre Dominanz weiter ausbauen und entsprechende Angebote entsprechend vor- und querfinanzieren

- Auch die Netzwerk-Infrastrukturen werden zunehmen von grossen Quasi-Monopolisten (Cisco, Huawei) bereitgestellt und oft auch betrieben.

- Die Bewirtschaftung und Auswertung sehr grosser, un- oder teilstrukturierter Datenmengen wird ebenfalls durch einige wenige Grossanbieter (SAP, Oracle, SAS, IBM, aber auch Palantir, Google, Facebook, Amazon, Alibaba, …) dominiert.

- Spezialaufgaben im Informatik-Betrieb wie die Überwachung und Sicherung gegen Angriffe, Fehlkonfigurationen usw. werden aufgrund der hohen Komplexität und des Mangels an bezahlbarem internem Fachwissen zunehmend an externe Anbieter (z.B. «Managed Security Service Provider» inklusive Integration vor Ort betriebener Informatikmittel und in die Cloud ausgelagerter ICT-Umgebungen) delegiert.

2. Wirtschaftliche und gesellschaftliche Veränderungen

Die Informatik ist kein Selbstzweck. Ihre positive oder negative Wirksamkeit entfaltet sie nur als Träger und Ermöglicher von entsprechend wertschöpfenden Prozessen in der Wirtschaft, im Staat und im Privatleben. Hier ist mit einer Reihe von signifikanten Veränderungen zu rechnen:- Starke wirtschaftlich/politische Auseinandersetzungen zwischen den USA und China (partiell auch Russland) um Technologieführerschaft und Risiken beim Einsatz der jeweils «anderen» Technologien / Lieferanten in kritischen Infrastrukturen (Militär, Verwaltung, Versorgung usw.) führen zu Marktverwerfungen bis hin zu Handelshemmnissen und Embargos, auch für Drittstaaten.

- Es entsteht eine nicht reversible und vollständige Abhängigkeit der Verwaltung, Wirtschaft und Gesellschaft von der permanenten Verfügbarkeit, Sicherheit und Leistungsfähigkeit der (inzwischen «unsichtbaren») Informatik und Kommunikationsinfrastruktur.

- Vermehrte Sicherheitsvorfälle (teilweise basierend auf verschärften Meldepflichten) erzeugen entsprechenden politischen, rechtlichen und öffentlichen Druck zu Transparenz und «mehr Sicherheit» auf Anbieter und Betreiber – jedoch ist unsicher, ob die Anwender auch entsprechend höhere Betriebskosten und Komfort-Einbussen in Kauf nehmen würden.

3. Veränderungen auf der Angreiferseite

Auch die Angreiferseite ist diesem Wandel unterworfen und muss sich zum Schutz der eigenen Betriebs- und Geschäftsmodelle entsprechend anpassen, unabhängig davon, ob es sich um gewinnorientierte Angriffe durch Kriminelle oder die politische bzw. wirtschaftlich motivierte Nachrichtenbeschaffung oder -verfälschung handelt.- Es kommt zu einer starken technischen und organisatorischen Professionalisierung – die klassischen Hacker als Einzeltäter suchen Schutz entweder in kriminellen Organisationen oder Nachrichtendiensten, oder sie werden gefasst und verurteilt (mit Ausnahme sehr individueller Motivationen wie Rache durch Innentäter, Ex-Mitarbeitende, private Konflikte, religiös/weltanschaulich motivierte «einsame Wölfe» etc.).

- Die Grenzen zwischen kriminellen Organisationen und staatlichen Einrichtungen / Diensten (Russland, China, Iran, Nordkorea usw., aber auch partiell USA und Indien) verschwimmen durch gemeinsame Interessen (z. B. an noch nicht bekannten Schwachstellen, die Möglichkeit zur plausiblen Abstreitbarkeit der Täterschaft/Mitwirkung etc.)

- Es kommt zu einer spürbaren Zunahme weltanschaulich/politisch motivierter Cyber-Angriffe (Gegenbewegung zur Globalisierung, Umweltthematiken, ethisch fragwürdige Produktion, Rohstoffquellen etc.).

- Die Angreiferseite ist in der Lage, einen erheblichen Ressourceneinsatz (Forschung und Entwicklung, Kauf von Schwachstellen, Bestechung usw.) durch Eigenfinanzierung (Datenverkauf, Erpressung, Schutzgeld etc.), Bündelung von Ressourcen durch temporäre Kooperationen und offizielle wie teilweise auch inoffizielle staatliche Finanzierung zu leisten.

- Die Angreifer adaptieren und nutzen rasch und agil neue Technologien (KI-gestützte Dialogführung bei Angriffen usw.) und Angriffswege (Angriffe auf die Herstellung von Hardware-Komponenten sowie auf die eigentliche System-Produktion, Distribution, die Verteilung von Updates, usw.) – oft rascher als die Gegenseite, die zudem an Recht und Gesetz, definierte Abläufe, Budgets gebunden ist.

- Das Thema «Cyber» wird in den militärischen Kanon als Ergänzung zur kinetischen Kriegsführung durch «soft war» Fähigkeiten unter der Kriegsschwelle aufgenommen und von den Machtblöcken entsprechend defensiv oder offensiv eingesetzt (siehe Tallin-Manual 2.0). Hierbei können auch vergleichsweise kleine Staaten unabhängig von ihrer Wirtschaftskraft oder traditionellen militärischen Schlagkraft signifikante Akteure werden (Indien, Korea etc.)

4. Welche Anforderungen resultieren daraus?

Aus all diesen Veränderungen aller beteiligten und betroffenen Akteure ergibt sich ein nicht unerheblicher Handlungsbedarf. Generell entstehen die folgenden Handlungsfelder:- Angepasste rechtliche und politische Rahmenbedingungen für den IT-Einsatz, die Gültigkeit von Beweismitteln (Rechtssicherheit, Datenschutz, klare Einsatzdoktrinen für Polizei, Strafverfolgung, Militär, Nachrichtendienste) usw.

- Versorgungs-Souveränität in den Grenzen des technisch und wirtschaftlich Machbaren

- Verstärkte Zusammenarbeit trotz divergierender wirtschaftlicher/politischer Interessen

- Verstärkter Schutz der kritischen Infrastrukturen (siehe u.a. EFK-Jahresbericht 2020 Bericht von Mai 2021)

- Verstärkte, empfängergerechte Information und Bewusstseinsbildung der Betroffenen

Anforderungen für die Bedag

Für die Bedag als zentralem Anbieter von Informatik-Leistungen für den Kanton Bern wie auch für andere Kunden mit hohen Anforderungen und Erwartungen an die Sicherheit und Verfügbarkeit stellen sich ebenfalls diverse Herausforderungen:- Fachliche Führerschaft und Auskunftsbereitschaft in den Gebieten Informationssicherheit, Datenschutz und Risiko-Management

- Angemessen schnelle Reaktion auf Verdachtsfälle und «unklare» Situationen/Verdachtsfälle

- Hoher Grad an Automatisierung (ggf. mit KI-Einsatz) bei der Überwachung und Reaktion (nur eine KI kann eine KI bekämpfen)

- Fähigkeit zur angemessenen Betriebsweiterführung trotz möglicher laufender Angriffsversuche (Versorgungs-Resilienz)

- Fähigkeit zum sofortigen Beizug externer Spezialisten («Incident Response» usw.) über entsprechende «Service Retainer»

- Aufbau von Know-how zur sicheren Integration von IoT/Industrie-4.0-Anforderungen («smart city» usw.) der Kunden

Anforderungen auf Kundenseite

Aber auch den Kunden der Bedag kommt eine nicht unerhebliche Verantwortung bezüglich des adäquaten Umgangs mit diesen Veränderungen zu, insbesondere:- erhebliche Mitwirkungspflichten bezüglich Definition und Betrieb des benötigen Schutzdispositivs und der nötigen Anpassungen,

- ein hohes Mass an Disziplin und Eigenverantwortung bezüglich Mitarbeiterverhalten und dem «Vorleben» des richtigen Verhaltens, sowie

- die Definition und Aufrechterhaltung angemessener Notfall-Betriebspläne bei Ausfall zentraler IT-Leistungen (Dienst-Resilienz).

5. Abschliessende Bemerkungen

Dieser Wandel steht uns bevor bzw. ist bereits im Gang – den entsprechenden Konsequenzen kann und darf sich keiner der betroffenen Akteure entziehen, er ist unvermeidbar. Jedoch ist auch klar, dass nur eine intelligente Bündelung der Kräfte, des Know-hows, der Investitionsfähigkeit und der betrieblichen Kompetenzen gegenüber so diversen und kraftvoll agierenden Angreifern auf Dauer zum Erfolg führen kann. Die Bedag ist diesbezüglich gut gerüstet und ist weiterhin bereit und in der Lage, hier unterstützend wie auch bei Bedarf gestaltend und proaktiv zu agieren.Dr. Hannes P. Lubich, Mitglied des Verwaltungsrates der Bedag Informatik AG,

emeritierter Professor für Informatik und selbstständiger Unternehmensberater.

Nächster ArtikelSicherheit ist Teil der DNA der Bedag

2021-11-24 10:15:07

2021-11-24 10:15:07