Datum

30.03.2022

Die Sicherheit und Zuverlässigkeit unserer IT–Dienstleistungen hat höchste Priorität. Darum verwenden wir bei Open-Source-Bibliotheken auch automatisierte Analysetools.

Die im Dezember gefundene, gravierende Sicherheitslücke in der Open-Source-Java-Bibliothek Log4J hat eindrücklich gezeigt, welche Gefahren in Open-Source-Bibliotheken lauern können. Entsprechend lohnt sich der Aufwand für die automatisierte Analyse und das möglichst rasche Beheben von Sicherheitslücken.

Dabei ist Log4J kein Einzelfall: Der Open source security and risk analysis report von Synopsys zeigt, dass im Durchschnitt 528 Open-Source-Bibliotheken pro Anwendungen eingesetzt werden, wobei in 60% der Anwendungen bekannte, kritische Sicherheitslücken in den eingesetzten Open-Sourc- Bibliotheken vorhanden sind.

Eine Untersuchung von Veracode zeigt zudem, dass Entwickler von Open-Source-Bibliotheken Sicherheitslücken schnell beheben. So werden ca. 15 Prozent der bekannten Sicherheitslücken innerhalb einer Stunde und 25 Prozent innerhalb von fünf Tagen behoben. Weiter wird aufgezeigt, dass 92% der analysierten Schwachstellen mit einem Update behoben werden können, jedoch 79% der Bibliotheken nach der Aufnahme in eine Codebasis nicht aktualisiert werden.

Aus Sicht der Bedag ist klar, dass eines der effektivsten Mittel, um Sicherheitslücken zu vermeiden, das Aktualisieren der jeweiligen Open-Source-Bibliotheken ist. Um das Identifizieren von pflegebedürftigen Bibliotheken zu vereinfachen, setzten wir in der Bedag darum die Software Blackduck von Synopsis ein. Diese Software untersucht den Code von SW-Projekten automatisch auf ihre Abhängigkeiten.

Was kann Blackduck?

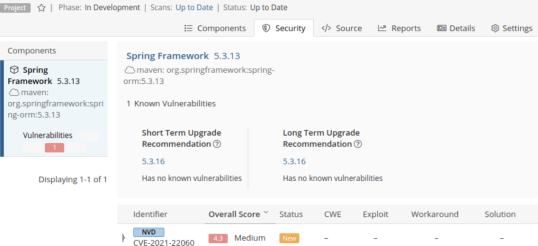

Die Software Blackduck unterstützt den Aktualisierungsprozess, indem sie erstens übersichtlich aufzeigt, welche Open-Source-Bibliotheken in welcher Version überhaupt eingesetzt werden.

In einem zweiten Schritt werden dann zu jeder Bibliothek alle bekannten Sicherheitslücken, nach deren Kritikalität gewichtet, dargestellt inklusive einer Empfehlung, auf welche Version die entsprechende Bibliothek aktualisiert werden soll.

Ausgerüstet mit diesen Daten ist es auch bei grösseren, über die Jahre hinweg gewachsenen Anwendungen ein Leichtes, die Aktualisierung der Bibliotheken risikobasiert zu planen und so inkrementell die Sicherheitsrisiken zu minimieren.

Die entsprechenden Entwicklungsprozesse optimieren wir laufend und stellen damit sicher, dass keine Software mit kritischen Lücken aus Open-Source-Bibliotheken mehr in Betrieb genommen wird. Zudem versprechen wir uns von der Integration von Blackduck in Jira, unser Werkzeug für die Aufgabenverwaltung im Entwicklungsprozess, weitere Erleichterungen für unsere Entwicklungsteams und diejenigen unserer Kunden.

Standardisiertes Vorgehen im Ereignisfall

Wenn trotz dieser präventiven Massnahmen Hinweise auf einen potenziellen Sicherheitsvorfall in produktiven Anwendungen auftauchen, werden diese an unser Security Operation Center (SOC) gemeldet. Das SOC analysiert alle verfügbaren Informationen und entscheidet, ob effektiv ein Sicherheitsvorfall vorliegt. Bestätigte Sicherheitsvorfälle werden anhand ihres Schweregrades kategorisiert und priorisiert. Die Vorfälle werden durch einen einheitlichen Prozess behandelt, welcher aus vier Phasen besteht:

- Eindämmung: Erste Massnahmen werden eingeleitet, um weitere Schäden einzudämmen. Auf dem betroffenen System selbst sollen noch keine Änderungen vorgenommen werden, bevor die notwendigen Schritte der rechtlich verwertbaren Spurensicherung abgeschlossen sind.

- Beseitigung: In dieser Phase ist die Ursache des Sicherheitsvorfalles bekannt und diese wird beseitigt, samt allen fremden Artefakten, welche auf dem System abgelegt wurden.

- Wiederherstellung: Nun werden die betroffenen, jetzt sauberen Systeme wieder produktiv geschaltet (möglichst direkt im normalen Betrieb). In dieser Phase wird durch Testen und Monitoring der Systeme über einen ausreichenden Zeitraum hinweg validiert, dass diese wieder wie erwartet funktionieren.

- Erkenntnisse: Ein «lessons learned»-Meeting findet mit allen beteiligten Stellen statt. Der Sicherheitsvorfall wird zusammengefasst, offene Fragen geklärt und der Vorfall endgültig abgeschlossen. Es werden Massnahmen definiert, um künftige, ähnliche Vorfälle zu verhindern oder zumindest deren negative Folgen zu vermindern.

Zum Beheben von Sicherheitsvorfällen werden die Spezialisten der betroffenen Abteilungen miteinbezogen, um die einzelnen Tasks so schnell wie möglich zu adressieren. Schwerwiegende Sicherheitsvorfälle werden sofort in eine Workforce oder Taskforce eskaliert.

Während der Log4J-Vorkommnisse haben wir darum bei der Bedag umgehend eine Taskforce einberufen. Nicht zuletzt dank den Daten aus Blackduck konnten wir die betroffenen Systeme schnell identifizieren und diese kritische Sicherheitslücke innert kürzester Frist schliessen. So haben wir die durchgehende Verfügbarkeit unserer Lösungen sichergestellt. Dank der Kombination von automatisierten Lösungen mit dem Fachwissen unserer Spezialistinnen und Spezialisten können sich unsere Kunden auf die Sicherheit und Zuverlässigkeit ihrer Lösungen und Daten verlassen.

PS: Mehr über Blackduck erfahren Sie in unserem Newsbeitrag «Automatisierte Audits entwickeln sichere Software für Sie» vom 19.6.2020.